Attenzione: questo articolo contiene lunghe ed inutili digressioni.

L’inutile premessa:

Esistono centinaia di articoli sul perché preferire GNU/linux a sistemi Mac e Windows (soprattutto), ma a parte le pagine dei fan boy, di solito gli articoli vengono scritti appositamente per attirare nuovi utenti neofiti, perdendo così di soggettività ed andando ad elencare le solite caratteristiche (per quanto ottime) del sistema, anche se poi per l’utente queste non hanno quasi alcuna rilevanza.

Questo articolo è scritto da un punto di vista prettamente personale (come gli altri d’altronde 🙂 senza lo scopo do convincere nessuno: ho smesso le mie crociate accalappia utenti win tempo fa, infrangendomi continuamente sul muro della chiusura mentale, una volta indicata a soglia, sei tu che devi attraversarla, per citare un noto calvo..

In ordine d’importanza:

…È compito della Repubblica rimuovere gli ostacoli di ordine economico e sociale, che, limitando di fatto la libertà e l’eguaglianza dei cittadini, impediscono il pieno sviluppo della persona umana e l’effettiva partecipazione di tutti i lavoratori all’organizzazione politica, economica e sociale del Paese.

Immaginate di portare vostro figlio a scuola, dopo aver pagato la salata tassa d’iscrizione, vi accorgete che è costretto a scrivere solo con una certa penna di marca, spesso viene da voi lamentandosi che smette di scrivere, si scolorisce, si rompe, ma i maestri continuano a chiedere dei rimborsi ogni volta che riparano o sostituiscono la penna. Quando poi scoprite che metà del prezzo d’iscrizione è servito proprio per pagare quella penna, senza possibilità di scelta, non ne potete più e cambiate scuola!

In questa nuova scuola ognuno ha scelto la sua penna, a seconda dei propri gusti ed esigenze, ognuno ha la possibilità di riparla da sé, si rompono molto più raramente, sono più leggere e soprattutto sono gratuite! Spero di aver reso l’idea.

Siamo abituati ad essere trattati dal governo, come dal mercato, al pari di plancton, esseri senza la capacità di intendere, volere e pensare, con la differenza che noi siamo in grado di mettere mano al portafogli su comando. La cosa triste è che questo è vero per la maggior parte della popolazione (basti vedere lo share di certe trasmissioni.. ), ma questa è un’altra storia.

L’acquisto del computer fisico e del software installato, devono essere due fasi distinte e separate, completamente autonome e soprattutto io acquirente ignorante devo essere messo di fronte ad una scelta al momento dell’acquisto, altrimenti penserò che Windows è l’unico sistema esistente al mondo.. (un mondo molto triste)

Per concludere, in uno stato che si definisce democratico, il software presente in tutti gli istituti pubblici non potrebbe che essere software libero, perché questo è l’unico che permette un pieno, totale e libero controllo, diffusione e modifica a costo zero.

Esempio concreto:

Nel mese di ottobre del 2007, sono venuto a conoscenza che la nostra scuola era in procinto di ricevere una fornitura di computer per la nuova aula d’informatica. Il nuovo dirigente scolastico, prof. Vito Parisi, venuto a conoscenza delle mie competenze nel settore, mi chiese di dare un’occhiata al contratto di fornitura. Erano previsti un totale di otto computer con relativo software a pagamento. Troppo pochi per avere un’aula in grado di ospitare una classe. Sapete com’è finita? Con gli stessi soldi, grazie anche alla sensibilità del vincitore della gara, sig. Barone di Gela, i computer sono diventati ben 16 (dico sedici), in grado di soddisfare appieno i bisogni di un’intera classe. Vi chiederete come abbiamo fatto. Semplice, abbiamo sostituito tutto il software a pagamento previsto dalla fornitura (che poi non era neppure molto, sempre per questioni economiche) con software libero e gratuito..

Immaginate le centinaia di milioni di euro che lo Stato potrebbe risparmiare ogni anno sostituendo il software proprietario con quello libero, questo sarebbe sicuramente il primo punto di una finanziaria intelligente.. ma non si può certo pensare a queste sciocchezze mentre si è impegnati in grandi manovre politiche come lo scudo fiscale.. ma questa è un’altra storia..

In conclusione credo che il 99% delle persone che usano Windows, lo usano semplicemente perché sono abituati così, quello è stato il primo sistema che gli hanno dato e non hanno voglia di cambiarlo, anzi nemmeno sanno dell’esistenza di alternative.. (si potrebbe fare lo stesso ragionamento per la religione, ma questa è un’altra storia. 🙂

-

Controllo del calcolatore che ho pagato

Questo è il contratto che accettiamo installando una qualsiasi distribuzione GNU/linux. ovvero la GPL, con le eventuali modifiche.Qui il testo completo in italiano, non è l’ultima versione ma rende l’idea. Dato che sicuramente non vi va di leggerlo ne riporto un breve riassunto:

1. È lecito copiare e distribuire copie letterali del codice

sorgente del Programma così come viene ricevuto, con qualsiasi mezzo,

a condizione che venga riprodotta chiaramente su ogni copia una

appropriata nota di copyright e di assenza di garanzia; che si

mantengano intatti tutti i riferimenti a questa Licenza e all’assenza

di ogni garanzia; che si dia a ogni altro destinatario del Programma

una copia di questa Licenza insieme al Programma.

È possibile richiedere un pagamento per il trasferimento fisico di una

copia del Programma, è anche possibile a propria discrezione

richiedere un pagamento in cambio di una copertura assicurativa.

2. È lecito modificare la propria copia o copie del Programma, o

parte di esso, creando perciò un’opera basata sul Programma, e copiare

o distribuire tali modifiche o tale opera secondo i termini del

precedente comma 1, a patto che siano soddisfatte tutte le condizioni

che seguono:

a) Bisogna indicare chiaramente nei file che si tratta di copie

modificate e la data di ogni modifica.

b) Bisogna fare in modo che ogni opera distribuita o pubblicata,

che in parte o nella sua totalità derivi dal Programma o da parti

di esso, sia concessa nella sua interezza in licenza gratuita ad

ogni terza parte, secondo i termini di questa Licenza.

c) Se normalmente il programma modificato legge comandi

interattivamente quando viene eseguito, bisogna fare in modo che

all’inizio dell’esecuzione interattiva usuale, esso stampi un

messaggio contenente una appropriata nota di copyright e di

assenza di garanzia (oppure che specifichi il tipo di garanzia che

si offre). Il messaggio deve inoltre specificare che chiunque può

ridistribuire il programma alle condizioni qui descritte e deve

indicare come reperire questa Licenza. Se però il programma di

partenza è interattivo ma normalmente non stampa tale messaggio,

non occorre che un’opera basata sul Programma lo stampi.

Questi requisiti si applicano all’opera modificata nel suo complesso.

Se sussistono parti identificabili dell’opera modificata che non siano

derivate dal Programma e che possono essere ragionevolmente

considerate lavori indipendenti, allora questa Licenza e i suoi

termini non si applicano a queste parti quando queste vengono

distribuite separatamente. Se però queste parti vengono distribuite

all’interno di un prodotto che è un’opera basata sul Programma, la

distribuzione di quest’opera nella sua interezza deve avvenire nei

termini di questa Licenza, le cui norme nei confronti di altri utenti

si estendono all’opera nella sua interezza, e quindi ad ogni sua

parte, chiunque ne sia l’autore.

Quindi, non è nelle intenzioni di questa sezione accampare diritti, né

contestare diritti su opere scritte interamente da altri; l’intento è

piuttosto quello di esercitare il diritto di controllare la

distribuzione di opere derivati dal Programma o che lo contengano.

Inoltre, la semplice aggregazione di un’opera non derivata dal

Programma col Programma o con un’opera da esso derivata su di un mezzo

di memorizzazione o di distribuzione, non è sufficente a includere

l’opera non derivata nell’ambito di questa Licenza.

3. È lecito copiare e distribuire il Programma (o un’opera basata su

di esso, come espresso al comma 2) sotto forma di codice oggetto o

eseguibile secondo i termini dei precedenti commi 1 e 2, a patto che

si applichi una delle seguenti condizioni….

Vi prego di confrontarlo con quello Microsoft..

1. CONCESSIONE DI LICENZA. Microsoft concede all’utente i seguenti diritti, a condizione che l’utente si attenga alle condizioni del presente Contratto:

1.1 Installazione e Utilizzo. L’utente potrà installare,utilizzare, accedere a, visualizzare ed eseguire una copia del Software su di un singolo computer, quale una workstation, un terminale o un altro dispositivo (“Computer Workstation”). Il Software non potrà essere utilizzato da più di due (2) processori in uno specifico momento su un singolo Computer Workstation.

1.2 Attivazione Obbligatoria. I diritti di licenza concessi nel presente Contratto sono limitati a trenta (30)giorni dalla data della prima installazione del Software a menoche l’utente non fornisca le informazioni necessarie per attivare una copia concessa in licenza secondo le modalità descritte durante la sequenza di installazione del Software. L’utente potrà attivare il Software tramite Internet o telefonicamente. In questo caso potrebbero essere addebitati i costi della telefonata. L’utente potrebbe inoltre dover attivare nuovamente il Software nel caso in cui modifichi la configurazione hardware del computer o alteri il Software. Il Software utilizza tecnologie per la protezione contro l’utilizzo di copie non concesse in licenza o illegali. Microsoft utilizzerà tali tecnologie per confermare il possesso di una copia regolarmente concessa in licenza del Software. Se l’utente non utilizza una copia del Software concessa in licenza, non potrà installare il Software o i futuri aggiornamenti del Software. Microsoft non recupererà dal Computer Workstation dell’utente alcuna informazione personale durante questo processo.

1.3 Connessione di dispositivi. L’utente potrà connettere al Computer Workstation un massimo di dieci (10) computer o altri dispositivi elettronici (“Dispositivo”) per utilizzare uno o più dei seguenti servizi del Software: Servizi di File, Servizi di Stampa, Internet Information Services, Condivisione connessione Internet e Servizi Telefonici. Le dieci connessioni consentite includono qualsiasi connessione indiretta realizzata mediante software o hardware”multiplexing” o “pooling”, o qualsivoglia software o hardware di aggregazione delle connessioni. Le dieci connessioni consentite non sono applicabili a qualsiasi altro utilizzo del Software, ad esempio la sincronizzazione dei dati tra un Dispositivo e il Computer Workstation, a condizione che l’utilizzo, la visualizzazione, l’esecuzione o l’accesso al Software venga effettuato da un solo utente alla volta. Il presente Articolo 1.3 non concede all’utente il diritto di accedere a una Sessione del Computer Workstation da qualsiasi Dispositivo. Con “Sessione” si intende qualsiasi utilizzo del Software che attivi una funzionalità simile a quella disponibile a un utente finale che sta interagendo con il Computer Workstation attraverso qualsiasi combinazione di periferiche di input, output e visualizzazione.

Addirittura mi viene negato di installare il software che ho pagato, su più di una macchina, alla quale non potrò collegare più di dieci dispositivi! È uno scherzo? Sembrerebbe di no..

Se poi ci aggiungiamo il fatto che è codice chiuso,per cui una falla di sicurezza viene riparata soltanto dopo mesi che tutti i pirati di mezzo mondo l’hanno già sfruttata… e se ci aggiungessimo anche i crash di sistema.. e la pesantezza.. e .. ok basta non voglio infierire.

Motivi simili non mi permettono di accettare nemmeno un contratto Macintosh.

Al di là della questione legale, e di modifica del sistema stesso, che ai più non interessa, (ma dovrebbe da un punto di vista economico-politico-filosofico) per controllo intendo soprattutto la possibilità di personalizzare il sistema nella sua totalità: dal sistema grafico (quello che in windows si chiama explorer, mentre su GNU/Linux ne possiamo scegliere uno tra una decina), al tipo di avvio di sistema, a dove montare i nostri hard disk, a ..tutto. Possiamo modificare ogni cosa.

La stabilità del sistema è da sempre stato un vanto di GNU/linux e Unix, basti pensare al motto di

OpenBSD, un sistema Unix orientato alla sicurezza:

“Solamente due buchi di sicurezza remoti con l’installazione di default in oltre 10 anni”.

Windows, ad ogni nuova versione (95, 98, 2000, Me, XP, Vista), richiede hardware sempre più potente. Quindi, se vuoi che Windows continui a funzionare, devi acquistare costantemente nuovo hardware, in pratica comprare un nuovo computer. Però non vedo alcuna buona ragione per un’evoluzione così drastica. Di sicuro qualche professionista ha bisogno di computers potenti per il tipo particolare di lavoro che svolge. Ma per tutti gli utenti comuni che navigano in rete, leggono e scrivono e-mail, scrivono file di testo, realizzano presentazioni, ascoltano musica o vedono dei film, che senso ha comprare un nuovo computer ogni 2, 3 o 4 anni? Di sicuro vanno a riempire le tasche dei produttori e rivenditori di computer. Qual’è la ragione per la quale il tuo computer non dovrebbe più fare nulla di quello che faceva, benissimo, 5 anni fa? Forse vi sono accordi segreti tra produttori di software commerciale e produttori di hardware? In fondo da questa corsa alle prestazioni esasperate ci guadagnano bene entrambi. ( Fonte )

- Gratuità in piena legalità

Perché continuare a crackare windows e i suoi relativi programmi, quando esistono alternative libere, gratuite ed equivalenti? Questo è sempre più vero anche per software professionali.

- Difficoltà accesso virus e bassa potenzialità di danneggiamento

Ho dato questo titolo intricato per chiarire uno dei tanti luoghi comuni, ovvero che linux è immune ai virus. È una sciocchezza. Qualsiasi sistema programmato è soggetto ai virus, dalla lavatrice, al gps, al cellulare al sistema operativo. Questo perchè il virus non è nient’altro che un programma scritto appositamente per danneggiare quello specifico sistema, quindi nessuno mi vieta di aprire la centralina della lavatrice inserire un chip programmato da me che manda il cestello fuori giri, con il risultato di avere una centrifuga creante un vortice spazio-temporale che risucchia l’intera cucina.

Boiate a parte, a questo punto mi sembra ragionevole considerare il sistema più sicuro quello per cui sia più difficile scrivere un virus, che ne limiti la diffusione e la potenza distruttiva.

A questo proposito mentre chiunque può scrivere poche righe di batch per formattare il disco, inserire lo script in avvio automatico e attendere il riavvio del disgraziato, in linux questo non può accadere perché c’è una netta distinzione tra l’utente e l’amministratore di sistema, quindi per qualsiasi modifica di sistema c’è bisogno della password di amministratore.

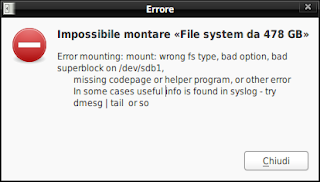

Per farla breve i moderni

filesystem Gnu/linux/Unix sono molto più veloci e soprattutto affidabili del vecchio ntfs. (

relazione su ext4)

- Scelta e installazione dei programmi in due click

Su alcune delle distribuzioni GNU/linux è disponibile un comodissimo programma dove potete scegliere l’applicazione che vi serve e installarla con un click! Mentre su win e mac dovete girare su internet per decine di minuti, alla ricerca del programma, senza alcuna garanzia sul suo contenuto (potrebbe benissimo essere un virus), per non parlare di quando non sapete il nome del programma, ma ve ne serve uno che faccia esattamente quella cosa…

In distribuzioni come Debian,Ubuntu,Mint, Fedora, Mandriva ecc. basta selezionarle o cercarle in una lista ed il gioco è fatto, in questo modo avete anche la garanzia che il programma sia stato scritto da sviluppatori fidati e non un pirla qualunque!

Alla faccia della difficoltà linux 😉